Am Ende schien selbst Horst Herold die Angst befallen zu haben, die Bundesrepublik könnte sich zu einem EDV-basierten Überwachungsstaat entwickeln. »Die Gefahren des ›Großen Bruders‹«, so formulierte Herold 1982, dem ersten Jahr nach seiner Amtszeit als Präsident des Bundeskriminalamts (BKA), »sind nicht mehr bloß Literatur. Sie sind nach dem Stand der heutigen Technik real.«[1] Hans Magnus Enzensberger war sich schon 1979 sicher, dass die westdeutsche Bevölkerung einem historisch präzedenzlosen Grad von Überwachung unterliege,[2] während der »Spiegel« in seiner Artikelserie »Das Stahlnetz stülpt sich über uns« Fakten und Vermutungen in Bezug auf die elektronischen Datenverbünde der Sicherheitsbehörden zu einem beklemmenden Bedrohungsszenario verflocht.[3] Die Methode der »Rasterfahndung« prägte sich als Symbol einer vermeintlich lückenlosen elektronischen Überwachung in das kollektive Gedächtnis der Westdeutschen ein. Die Angehörigen der Roten Armee Fraktion (RAF) nahmen diese Methode so ernst, dass sie die polizeilichen Rechenzentren als »Angriffsziele« fassten.[4] Selbst die DDR-Staatssicherheit sah eine erhebliche Bedrohung für ihr Spitzelnetz im »Operationsgebiet« und erklärte es im Oktober 1980 zur »Aufgabe aller operativen Linien«, in die »EDV-Systeme der BRD-Geheimdienste« einzudringen.[5]

Die historische Forschung hat die zeitgenössischen Befürchtungen, dass die polizeilichen und nachrichtendienstlichen EDV-Systeme mit einer neuen Qualität von Kontrolle und Überwachung einhergehen könnten, oftmals zum Ausgangspunkt der eigenen Analyse gemacht.[6] So erscheint die in den späten 1970er-Jahren nur vereinzelt angewandte »Rasterfahndung« in zeithistorischen Darstellungen als Standardverfahren,[7] und der Grad der Vernetzung von polizeilichen und nicht-polizeilichen Datenspeichern wird unter Verweis auf die »Stahlnetz«-Artikelserie beschrieben,[8] wobei deren Quellenwert nur ausnahmsweise hinterfragt wird.[9] In einer bemerkenswerten Analogie wurde neuerdings auch dem Ministerium für Staatssicherheit (MfS) attestiert, 1989 im Begriff gewesen zu sein, die DDR in einen EDV-basierten Orwell-Staat zu transformieren.[10] Jedoch fehlen für die DDR wie für die Bundesrepublik bisher Studien, die die Praxis der EDV-Anwendungen in den Sicherheitsbehörden untersuchen oder auch nur empirisch fundiert der Frage nachgehen, worin der vielzitierte Zuwachs an Kontrollpotential eigentlich bestand.[11]

Der vorliegende Beitrag soll über die Ebene der diskursiven Konstruktion eines Überwachungsstaats dadurch hinausgelangen, dass er eine Innenperspektive der Sicherheitsbehörden einnimmt, dass er deren Computerisierung[12] als Faktor eines Organisationswandels deutet und diesen Wandel zum Untersuchungsgegenstand macht. Ausgangspunkt ist die Annahme, dass es sich bei der Computerisierung um einen Prozess handelt, der potentiell alle Dimensionen einer Organisation erfasst, von den internen Machtgefügen bis zu den Kommunikationskanälen, und der, einmal in Gang gesetzt, irreversibel ist.[13] Insofern er zu veränderten Handlungsmustern und »mental maps« der Organisationsmitglieder führt, kann dieser Wandel auch als »organisationales Lernen« gefasst werden.[14]

Deutet man die Computerisierung der Sicherheitsbehörden als Organisationswandel, kommen anstelle des schwer greifbaren »Kontrollpotentials«[15] Phänomene in den Blick, die sich konkreter beschreiben lassen – eben die Veränderungen von Strukturen, Praktiken und Wahrnehmungsweisen. Aus dieser Perspektive kann sichtbar werden, wie schnell und wie weitgehend die neue Technik in den Diensten akzeptiert wurde und ob sich eine Verdichtung von Informationsprozessen ausmachen lässt – ob die Dienste mithin leistungsfähiger und in ihren Kontrollfunktionen wirksamer wurden. Diese Perspektive kann daher nicht nur gegenwärtige Diskussionen wie diejenige über einen »technologischen Totalitarismus«[16] bzw. die »Geburt des Sicherheitsstaats« aus dem Geist der digitalen Überwachung[17] mit historischer Tiefenschärfe bereichern. Sie ermöglicht es auch, die Formen und Folgen der Computerisierung von »Systemen der Sicherheit« vergleichend zu untersuchen, und, wie es hier geschehen soll, DDR-Staatssicherheit und das Bundeskriminalamt bzw. die westdeutsche Polizei gemeinsam zu Forschungsgegenständen zu machen. Denn so unterschiedlich die Rahmenbedingungen und Ziele dieser Behörden auch waren – sie standen in den 1960er-Jahren vor vergleichbaren Herausforderungen: Sie mussten einer »Informationsflut« Herr werden, also ihre Kapazitäten zur Informationsverarbeitung erhöhen, und sich dem gesellschaftlichen und soziotechnischen Wandel anpassen. Welche Lösungswege entwickelten die Sicherheitsbehörden in Ost und West dabei? Welchen Einfluss hatte der jeweilige politische Rahmen auf die Verlagerung von Fahndung und Ermittlung in den Computer?[18]

Dem Zusammenhang von Computerisierung und Organisationswandel soll im Folgenden auf drei Ebenen nachgegangen werden, auf denen sich die Effekte für BKA und MfS besonders gut nachweisen lassen. Erstens soll untersucht werden, inwieweit die EDV behörden- bzw. ministeriumsintern hierarchische Strukturen und Machtgefüge veränderte. Im Mittelpunkt steht hierbei der in allen Diensten zu beobachtende Konflikt zwischen Verfechtern eines zentralen und denen eines dezentralen EDV-Einsatzes. Zweitens ist zu klären, in welchem Maße die Computerisierung stark technisch ausgerichtetes Personal in die Dienste brachte und damit über eine Diversifizierung der Belegschaft die jeweilige Organisationskultur veränderte. Drittens geht es um den Wandel von Kommunikation und Wissensgenerierung. Gerade in diesem Feld lässt sich bestimmen, wie weitgehend die EDV »den Einsatz bis dahin ungekannter moderner Ermittlungsmethoden erlaubte«.[19]

1. Die ausgebliebene Zentralisierung

Auf den ersten Blick handelte es sich bei BKA und MfS nicht gerade um Vorreiter der Computerisierung. Bereits seit den späten 1950er-Jahren beschafften Universitäten, Sozialversicherungen und große Unternehmen Computer;[20] 1964/65 starteten der DDR-Ministerrat und die Bundesregierung Technisierungsoffensiven, die unter anderem der »Verwaltungsautomation«, der EDV-Einführung in Ministerien, Behörden und dem Einwohnermeldewesen Impulse gaben.[21] Zu diesem Zeitpunkt bestanden in Staatssicherheit und Bundeskriminalamt gerade einmal Kommissionen bzw. Arbeitsgruppen, die die Computerisierung vorbereiten sollten – mit »hohen Erwartungen und verschwommenen Zielen«, so ein Angehöriger der AG Datenverarbeitung des BKA im Rückblick.[22] Als 1972 im BKA ein zentrales Rechenzentrum in Betrieb ging, befand man sich auch gegenüber den Sicherheitsorganen der USA um Jahre im Rückstand, wo zum Beispiel das FBI bereits seit 1967 ein »National Crime Information Center« (NCIC) und über dieses einen Datenverbund mit zunächst 15 großen »law enforcement agencies« betrieb.[23] Andere westeuropäische Polizeibehörden starteten freilich noch deutlich später in das digitale Zeitalter: Der »National Police Computer« der britischen Metropolitan Police war erst 1975 einsatzbereit,[24] entsprechende Einrichtungen in Frankreich und Italien gar erst in den 1980er-Jahren.[25] Im östlichen Bündnis hatte die DDR-Staatssicherheit zumindest zeitweilig eine Avantgarde-Position inne.[26]

(Federal Bureau of Investigation [FBI])

(picture alliance/Klaus Rose)

Zudem zeigt sich bei genauerem Hinsehen, dass der jeweilige Start einer umfassenden Computerisierung – der im MfS wie im BKA auf das Jahr 1969 zu datieren ist – nicht den Beginn der Computernutzung in den jeweiligen Behörden bezeichnet. Tatsächlich stand der technikskeptische BKA-Präsident Paul Dickopf (Amtszeit 1965–1971), der angeblich sogar »Autos mit Abneigung« betrachtete,[27] mit seiner Ablehnung gegenüber den »EDV-Maschinen«, wie er sie zu nennen pflegte, innerhalb der westdeutschen Kriminalpolizei bereits seit Mitte der 1960er-Jahre in der Defensive. Ein Bericht über eine Organisationsprüfung, die das Bundesministerium des Innern (BMI) 1964/65 im BKA durchführte, enthält eine fast süffisant formulierte Chronik der verpassten Gelegenheiten, in die automatische bzw. elektronische Datenverarbeitung einzusteigen.[28] Als 1969 auch im BKA damit begonnen wurde, eine umfassende Computerisierung der (Kriminal-)Polizei vorzubereiten, hatte bereits eine EDV-Einführung »von unten« eingesetzt, wobei die EDV-basierte »Kriminalgeographie« des damaligen Nürnberger Polizeipräsidenten Horst Herold hierfür nur eines von vielen Beispielen ist.[29] Selbst im strikt zentralisierten MfS arbeiteten Ende der 1960er-Jahre bereits mehrere Diensteinheiten unabhängig voneinander mit Computern; die Hauptverwaltung Aufklärung (HV A) und die für das Chiffrierwesen zuständige Abteilung XI planten den Aufbau eigener Rechenzentren.[30]

Aus organisationssoziologischer Perspektive lässt sich diese »Computerisierung von unten« als Ausdruck einer Systemdifferenzierung deuten, die in Westdeutschland schon durch den Föderalismus strukturell vorgegeben war:[31] Subsysteme wie ein Landeskriminalamt (LKA) oder eine MfS-Hauptabteilung, vor allem aber die jeweiligen Informations- und Archivabteilungen der Dienste – die MfS-Abteilung XII oder das Referat Informationswesen des Verfassungsschutzes – suchten und fanden in der EDV eine Möglichkeit, um auf ihren spezifischen Aufgabenfeldern Probleme zu lösen.[32] In vielen Fällen wurden diese Probleme mit der Wahrnehmung einer »Informationsflut« in Zusammenhang gebracht, einer seit den 1950er-Jahren stetig steigenden Zahl bei den Diensten eingehender Informationen, die in Ost und West akribisch quantifiziert und als Argument für die Einführung der automatischen bzw. elektronischen Datenverarbeitung benutzt wurden.[33] Aus dieser Perspektive waren die ersten EDV-Anwendungen Versuche, Unsicherheiten in der jeweiligen Umwelt zu »absorbieren«: etwa die Reisedatenbank, mit der die MfS-»Arbeitsgruppe zur Sicherung des Reiseverkehrs« die Menge von Einreiseanträgen bewältigen wollte, die auf die Passierscheinabkommen der DDR mit West-Berlin folgten. Diese Versuche wurden von den Zentralen zunächst mit mehr oder minder wohlwollendem Desinteresse registriert – bis sie Ende der 1960er-Jahre seitens der ersten Generation von EDV-Experten in den Zentralen der Sicherheitsbehörden als neues Problem und Unsicherheitsfaktor definiert wurden.

Diesen Experten erschienen die EDV-Anwendungen auf der Ebene der Landeskriminalämter oder Hauptabteilungen als »informationale Fragmentierung«,[34] als Schwächung des geplanten Verbundsystems. »Es wird«, so erläuterte der BKA-Chef-Informatiker Leo Rouette im Mai 1970 auf einer Arbeitstagung, »eine auf das Ganze gerichtete Struktur geben müssen, die für alle, ich sage es ausdrücklich: für alle Teile verbindlich ist.«[35] Für die anwesenden Vertreter der Landeskriminalämter dürften solche Worte wie eine Drohung geklungen haben. Das galt insbesondere dann, wenn sie, wie das LKA Düsseldorf, bereits viele Millionen DM in ein eigenes EDV-System investiert hatten und ein Rechenzentrum mit 40 Planstellen unterhielten.[36]

Im Sommer 1971 trat mit Horst Herold nicht nur ein Computer-Enthusiast an die Spitze des BKA, sondern auch ein Befürworter zentraler Speicherlösungen. In der seinerzeit nur zwei Dutzend Mitarbeiter zählenden »Arbeitsgruppe elektronische Datenverarbeitung« des BKA herrschte Aufbruchstimmung, in den Polizeiabteilungen der Länderinnenministerien hingegen Skepsis. Dem ersten Leiter der Abteilung Datenverarbeitung des BKA, Herbert Tolksdorf, saßen auf den Sitzungen des Bund-Länder-Planungsgremiums »DV-Koordinierung«[37] »Leute [gegenüber], die hatten in ihr eigenes System viel Arbeit und Schweiß investiert und sollten das nun wegwerfen und in ein gemeinsames System bringen. Das wollten die nicht.«[38] Auch als INPOL in den folgenden Jahren weiter ausgebaut wurde – auf die EDV-gestützte Personenfahndung 1972 folgte 1974 die Sachfahndung und 1975 der elektronische Aktennachweis –, musste aus Sicht des BKA jede Änderung mühsam gegen den Widerstand der Länder erkämpft werden. Aber was Herold den »Schattenseiten« des Föderalismus zurechnete, war aus Ländersicht durchaus rational, stellten Aspekte wie das Format und der Speicherort von Personendatensätzen doch handfeste Machtfragen dar.[39] Die Lösung dieser Fragen im Sinne des BKA hätte den »Organisationsverbund« westdeutsche Polizei zumindest informationell zentralisiert. Dass es tatsächlich nicht bloß um technische Details ging, sondern um Macht, zeigt sich beim Vergleich mit der DDR-Staatssicherheit: Dort artikulierte sich – auch ohne Föderalismus – gegen die zentralistisch ausgerichteten Pläne der Zentralen Auswertungs- und Informationsgruppe (ZAIG) fast ebenso hartnäckiger Widerstand, wie ihn Herold und sein DV-Abteilungsleiter Tolksdorf im Westen erfuhren.

In seinem Befehl 21/69 hatte Erich Mielke die ZAIG dafür verantwortlich gemacht, die EDV-Einführung im MfS zu steuern. Doch ebensowenig wie Horst Herold konnten der ZAIG-Leiter, Oberst Werner Irmler, und sein EDV-Verantwortlicher, Oberstleutnant Harry Bochmann, ihre jeweiligen Blaupausen für die Computerisierung einfach umsetzen. Auch die ZAIG musste teilweise bereits vorangeschrittene EDV-Projekte nachgeordneter Diensteinheiten in ihre »große Lösung« integrieren. Verkompliziert wurde die Situation noch dadurch, dass das MfS auf der Basis westlicher Technik ins digitale Zeitalter gestartet war: Unter einer Legende hatte man 1969 drei Großrechner vom Typ Siemens 4004/45 mit dem Siemens-Dokumentationssystem »GOLEM«[40] für den stattlichen Preis von etwa 23 Millionen Valutamark beschafft.[41] Die HV A hatte daraufhin ihr System »SIRA«[42] auf Basis der GOLEM-Software erarbeiten lassen, während die ZAIG seit den frühen 1970er-Jahren auf eigene Software-Lösungen setzte, um die Abhängigkeit von westlicher Technik wieder zu reduzieren. Sie ließ das Verbundsystem »ZEVAS«[43] entwickeln, das die bereits existierenden EDV-Anwendungen des MfS quasi unter einem Dach gebündelt hätte. Doch ZEVAS scheiterte nicht zuletzt am Widerstand der HV A, die fürchtete, dass SIRA mit seiner Siemens-GOLEM-Basis nicht in das neue System integriert werden könne. Hier zeigt sich, wie in der westdeutschen Polizei, dass bereits zu diesem frühen Zeitpunkt technische Pfadabhängigkeiten bestanden und eine prägende Wirkung entfalteten.

Das nächste Großprojekt der ZAIG, das zumindest einige der parallel laufenden EDV-Projekte der Staatssicherheit integrieren sollte, trug das Kürzel »ZPDB«. Die »Zentrale Personendatenbank« des MfS, deren Aufbau Mitte der 1970er-Jahre begann, war der elaborierte Ansatz, einen übergreifenden Personen- und Sachdatenspeicher aufzubauen,[44] der von allen »operativ« tätigen MfS-Einheiten mit den bei ihnen anfallenden Daten gespeist werden sollte. Doch auch das stieß schnell auf Gegenwehr: Die ZPDB sei, so musste sich Bochmann beispielsweise im August 1975 von zwei Vertretern der Hauptabteilung IX anhören, viel »zu breit angelegt«. Die Datenbank biete »keine Gewähr dafür [...], dass tatsächlich alle Erfordernisse der politisch-operativen Arbeit auch der Linie IX berücksichtigt werden«.[45] Deshalb wollte man lieber eine eigene Datenbank realisieren. HV A-Chef Markus Wolf betrachtete eine Mitarbeit seiner Einheiten an der ZPDB ohnedies »nicht als notwendig«.[46] Selbst als die ZPDB 1982 in den »Echtlauf« überführt wurde, waren die EDV-Fachleute in der ZAIG wie in den Auswertungs- und Kontrollgruppen (AKG) der Hauptabteilungen immer wieder mit Versuchen konfrontiert, die »ZPDB zu umgehen«, indem »dezentrale Datenbänkchen« für die Bedürfnisse einer einzelnen Diensteinheit aufgebaut wurden.[47] Einen »technischen Zentralisierungsimperativ«,[48] eine zwangsläufige Stärkung der Zentralstellen gegenüber den Subsystemen, bildet diese Entwicklung bis hierhin nicht ab. Freilich ging die ZAIG teilweise rigoros gegen mit ihr nicht abgesprochene Datenbanken im MfS vor – eine Möglichkeit, die den Verantwortlichen der Abteilung Datenverarbeitung des BKA verwehrt blieb.

(picture alliance/Manfred Rehm)

Denn während die ZAIG ihren Anspruch, die EDV-Entwicklung im MfS zentral zu steuern, auf Ministerbefehle stützen konnte, beruhte das »INPOL-Gesamtkonzept«, das die westdeutsche Innenministerkonferenz 1975 beschlossen hatte, von vornherein auf dem »Grundsatz der Autonomie von Bundes- und Landessystemen«.[49] Der Zentralrechner des BKA war entsprechend weniger der zentrale Speicher als der zentrale »Knoten« des Datenverbunds, der die Aufgabe erfüllte, die eigenen sowie die Datenbestände der Landeskriminalämter für alle INPOL-Teilnehmer verfügbar zu halten. Dabei entwickelten sich unterschiedliche Verbundformen, vom »Direktverbund« bis zum »Vollverbund«.[50] Daneben betrieben die meisten Länder über ihre Teilhabe am INPOL-Verbund hinaus noch eigene Datenspeicher. So stellte »der« Datenverbund der westdeutschen Polizei Ende der 1970er-Jahre ein hochgradig »zersplittertes« – neutraler formuliert: differenziertes – System dar. Im April 1977 meinte Herold, er könne dem nicht helfen, der »das für rational hält«.[51] Doch nochmals: Für ein LKA war es durchaus pragmatisch, an den separaten Anwendungen und Datenstrukturen festzuhalten, die die je eigenen Informationsbedürfnisse erfüllten. Demgegenüber war völlig offen, was die immer neuen Projekte Herolds wie die ab 1975 aufgebaute Straftaten-/Straftäter-Datei der Polizei vor Ort bringen würden, die aber, so Herold, »die strikteste Vereinheitlichung aller Datensätze [...] in der Bundesrepublik« erforderten.[52]

1978, noch unter dem Eindruck des RAF-Terrors, beschloss die Innenministerkonferenz ein von Herold dringend gefordertes INPOL-Neuordnungskonzept, das dem BKA eine Reihe der ersehnten Vereinheitlichungen gebracht hätte – es ging so weit, festzulegen, dass die Rechenzentren der Landeskriminalämter von BKA-Technikern programmiert und gewartet werden sollten.[53] Doch die INPOL-Neuordnung wurde nicht umgesetzt. Dies lag nicht allein daran, dass die 1978/79 beginnende öffentliche Debatte über Polizeicomputer und Persönlichkeitsrechte die Rahmenbedingungen für die Fortentwicklung des Datenverbunds änderte. Wichtiger als der Vorwurf gegen Herold, er bediene sich »Gestapo-Methoden«, war der Widerstand der Landeskriminalämter bzw. der Länderinnenministerien. Diese beschuldigten Herold, bei der »Neuordnung« nur »BKA-Interessen« zu verfolgen und mit dieser »Einäugigkeit frontal auf die Interessen der Länder [zu stoßen], die alle Polizeiaufgaben vor Ort berücksichtigen müssen«.[54]

Damit zeigt sich: Die Computerisierung war Ausdruck und Faktor einer organisationsinternen Differenzierung. Dies wird auch im MfS der 1980er-Jahre sichtbar. Dort entstanden zunächst bei der HV A, dann bei der HA VI separate Rechenzentren, und das zentrale Rechenzentrum des MfS (Abteilung XIII) verlor seine Dominanz auf dem Feld des Hardware-Einsatzes. Zu einer weiteren Differenzierung der EDV-Anwendungen führte dann eine Art »Run« auf die »dezentrale Rechentechnik« – auf die neu aufkommenden »Bürocomputer« (PCs). Hier gingen die Verselbstständigungstendenzen so weit, dass sogar die Hochschule des MfS in Potsdam-Eiche Anfang 1985 von der ZAIG Personal forderte, um eine eigene Programmier-Abteilung aufbauen zu können: Man wollte endlich jene spezifischen EDV-Anwendungen entwickeln können, die man in der Hochschule zu brauchen glaubte und für die – das war die allgemeine Klage im MfS – »bei ZAIG und Abt. XIII keine Kapazitäten« bereitstünden.[55]

Einen zentralisierenden Effekt hatte die EDV-Einführung in MfS und BKA im Untersuchungszeitraum, d.h. bis Ende der 1980er-Jahre, nur eingeschränkt. Zwar behielten die jeweiligen zentralen EDV-Bereiche – die Abteilung Datenverarbeitung des BKA bzw. die ZAIG des MfS (mit der ihr unterstellten Abteilung XIII) – die Federführung für die EDV-Anwendungen der Gesamtorganisationen. Doch die Entwicklung des EDV-Einsatzes erfolgte in den 1980er-Jahren weniger ausgehend von Masterplänen der Zentralen, sondern getrieben durch die Bedürfnisse der Anwender bzw. der Subsysteme. Diesen brachte ihr EDV-Einsatz durchaus Effizienzgewinne – unabhängig davon, dass ihre spezifischen Lösungen für die Zentralebenen Probleme aufwarfen.

2. Programmierer statt Vollzugsbeamte,

»Datenerfasser« statt »Tschekisten«?

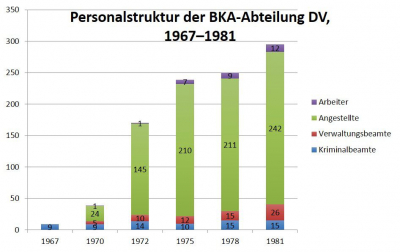

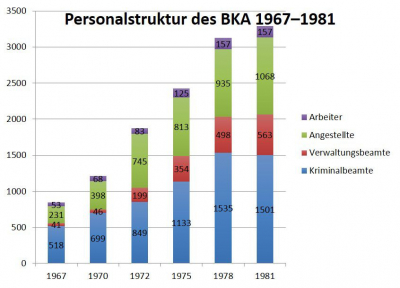

Die Frage ist nun, inwieweit die partielle Dezentralität des EDV-Einsatzes von einer Diversifizierung der Personalstrukturen begleitet oder gar verstärkt wurde. Zunächst soll dazu ein Blick auf die quantitative Dimension jener Personalentwicklung geworfen werden, die sich klar aus der EDV-Einführung ergab. Ab 1969/70 entstanden in allen Diensten zentrale EDV-Abteilungen. Dort waren Rechenzentren sowie die Programmier- und Systementwicklungskapazitäten der Dienste konzentriert. Diese Einheiten – die Abteilung XIII des MfS (bis 1972: Arbeitsgruppe XIII) bzw. die Abteilung Datenverarbeitung des BKA – wurden in den frühen 1970er-Jahren unter großem Mitteleinsatz und in hohem Tempo ausgebaut: Die AG XIII/Abteilung XIII des MfS wuchs von 100 Mitarbeitern im Jahre 1969 auf knapp 400 im Jahre 1980.[56] Im BKA stieg die Zahl von neun Mitarbeitern, die die »AG elektronische Datenverarbeitung« im Jahre 1967 umfasst hatte, auf 239 Mitarbeiter im Jahre 1975 und auf knapp 300 im Jahre 1982.[57]

Die von Beginn an eher dezentrale Struktur des EDV-Einsatzes in den Sicherheitsbehörden brachte es mit sich, dass in den genannten zentralen Abteilungen immer nur eine Minderheit des insgesamt beschäftigten EDV-Personals tätig war. Die EDV-Abteilungen der Landeskriminalämter zählten jeweils Dutzende von Mitarbeitern – im Rechenzentrum des LKA Düsseldorf gab es 1972 sogar bereits 90. Aber auch die Ermittlungs-Abteilungen des BKA bzw. dessen Kriminalistisches Institut hatten in den 1980er-Jahren zusammen mehrere Dutzend EDV-Mitarbeiter. Zeitgleich waren im MfS allein auf der Ebene der Hauptabteilungen in Ost-Berlin außerhalb der Abteilung XIII rund 600 bis 800 Personen hauptsächlich mit EDV-Aufgaben beschäftigt.[58]

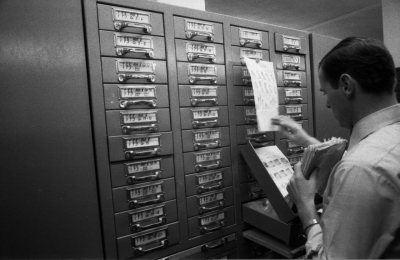

(BStU, MfS, Abt. XII, Fo 0090, Bild 4; zu dieser und der folgenden Abbildung [in Kap. 3] siehe auch Philipp Springer, »Müde Einzelgänger« und »ganze Kerle«. Personalstruktur und Lebenswelt hauptamtlicher Mitarbeiter der Abteilung XII, in: ders./Karsten Jedlitschka [Hg.], Das Gedächtnis der Staatssicherheit. Die Kartei- und Archivabteilung des MfS, Göttingen 2016, S. 199-272, hier S. 225, S. 227.)

Mitte der 1980er-Jahre waren 15 bis 20 Prozent der Mitarbeiter des BKA bzw. der Zentrale der Staatssicherheit in einem EDV-Bereich tätig. So stellte der Aufbau der EDV-Abteilungen einen signifikanten Faktor der in allen Behörden während der 1970er-Jahre rasant verlaufenden personellen Expansion dar.[59] Freilich war der konkrete Einfluss dieses Faktors davon abhängig, inwieweit mit dem EDV-Personal Mitarbeiter in die Dienste kamen, deren Sozial- und Karriereprofil sich von demjenigen der Mehrheit der übrigen Mitarbeiter unterschied. Die Trends, die sich hier abzeichnen, weisen in unterschiedliche Richtungen.

Einerseits führte der schnelle Aufbau der EDV-Abteilungen nur in einem beschränkten Umfang zu einer Diversifizierung der Gesamtbehörden durch technische Experten, weil der in Ost und West gravierende Fachkräftemangel hier enge Grenzen setzte. Die Nachfrage nach Programmierern stellte in der DDR wie in der Bundesrepublik ein »brennendes wirtschafts- und bildungspolitisches Problem« dar.[60] Darüber hinaus litt der westdeutsche öffentliche Dienst unter der Schwierigkeit, keine »marktüblichen« Gehälter zahlen zu können – die außertariflichen Verträge, die das BKA mit den EDV-Experten Leo Rouette und Helmut Karl schloss, blieben Ausnahmen. Das MfS hatte dabei mehr Spielräume: Als 1972 für den vom Ministerrat vorgesehenen Tarif »kaum ›Datenerfassungskräfte‹ zu gewinnen« waren, stufte die Staatssicherheit diese Mitarbeitergruppe als Unterleutnante ein, was bedeutete, dass sie um 50 Prozent besser bezahlt werden konnten als die »Datenerfasser« im übrigen Staatsapparat.[61] Dennoch war auch bei der Staatssicherheit der »Kadermangel« im EDV-Bereich chronisch – im März 1983 etwa sprach der ZAIG-EDV-Leiter Bochmann von »einer unvertretbaren Einschränkung der operativen Wirksamkeit der [...] ZPDB« durch das Fehlen von »Rechercheuren«.[62] So setzten die Sicherheitsbehörden beider deutscher Staaten in einem hohen Maße auf externe Kräfte: In den 1970er- und 1980er-Jahren waren durchgängig Siemens-Angestellte im BKA tätig und mit spezifischen Entwicklungsaufgaben befasst. Teilweise arbeiteten bis zu 50 Externe in der BKA-Abteilung Datenverarbeitung – für Außenstehende nicht von den Festangestellten zu unterscheiden. Das MfS ging robuster vor und richtete 1974/75 im Zentrum für Forschung und Technik des VEB Robotron in eigener Regie ein ganzes »Entwicklerkollektiv« ein, dessen Angehörige – mehr oder minder freiwillig zu »Offizieren im besonderen Einsatz« ernannt – fortan die Software für die Zentrale Personendatenbank des MfS zu schreiben hatten.[63]

Andererseits lässt sich trotz der Abstützung auf externe Kräfte feststellen, dass der Aufbau der EDV-Abteilungen die Personalstruktur der Sicherheitsbehörden in einem gewissen Maße veränderte. Das zeigt sich im BKA am quantitativen Verhältnis von Kriminalbeamten und Angestellten: So lag der Anteil von Kriminalbeamten in der BKA-Abteilung Datenverarbeitung 1981 nur bei 5 Prozent, derjenige der Angestellten hingegen bei 82 Prozent – im BKA insgesamt lagen die Relationen bei 45 Prozent Kriminalbeamten bzw. 32 Prozent Angestellten.

Dass der Kriminalbeamtenanteil im BKA von 61 Prozent im Jahre 1967 auf 45 Prozent 1981 abgesunken und der Anteil der Angestellten von 27 auf 32 Prozent gestiegen war, ergab sich auch aus den Neueinstellungen, die im Zusammenhang mit der Computerisierung vorgenommen wurden. Ein höherer Angestelltenanteil bedeutete für das BKA aber grundsätzlich eine Erhöhung des Anteils derjenigen, die nicht an der spezifischen »Cop Culture« der westdeutschen Kriminalisten teilhatten bzw. eine teilweise bis in die Vorkriegspolizei zurückreichende Prägung aufwiesen.[64] Ein durch die Computerisierung erhöhter Angestelltenanteil hieß zudem, dass vermehrt Mitarbeiter »im Amt« tätig waren, die über einen Studienabschluss und nicht-polizeiliche Vorerfahrungen verfügten – unter ihnen Quereinsteiger wie Physiker, Chemiker, Geowissenschaftler –, und die es, so die rückblickende Bemerkung eines ehemaligen Leiters der BKA-Abteilung DV, in den Strukturen der Behörde »nicht ganz leicht« hatten:[65] Sie gerieten in eine quasi-militärische Organisationskultur, in der der »Dienstweg« auch während der 1980er-Jahre noch unbedingte Gültigkeit besaß und Feindbilder eine große Bedeutung hatten. Den Erinnerungen Dieter Schenks zufolge war in den BKA-Fachabteilungen der 1970er-Jahre der »Anti-Terrorismus« so »internalisiert [...], dass man bei einer Festnahme in Jubel ausbrach und alle zu feiern begannen«.[66] Demgegenüber habe in der Abteilung Datenverarbeitung »’ne ganz andere Spezies an Leuten« den Ton angegeben, so etwa der »unstete, aber irgendwie geniale« vormalige Mathematiker Helmut Karl, der in den 1970er-Jahren das INPOL-Referat leitete.[67] Aber auch dessen Nachfolger Rüdiger Lodde sowie Helmut Gerster und Georg Wiesel trugen als studierte Fernmelde- bzw. Elektroingenieure dazu bei, dass sich die »Abteilungskultur«[68] der BKA-Abteilung DV, die sich in Habitus, Arbeits- und Kommunikationsstil ihrer Angehörigen niederschlug, deutlich von derjenigen der Ermittlungs-Abteilungen unterschied.[69]

Einen ähnlichen, womöglich noch schärfer ausgeprägten Kontrast scheint es im MfS gegeben zu haben: Dort kursierten in den 1980er-Jahren zwischen einzelnen Angehörigen »operativer« Einheiten Gedankenspiele, führende Oppositionelle einfach stillschweigend zu »beseitigen«[70] – Ideen, die aus der Erfahrung heraus geboren waren, den »Gegner« in einer von internationaler Anerkennung abhängigen DDR nicht so bekämpfen zu können, wie man es für nötig hielt. Demgegenüber musste der Leiter der Arbeitsgruppe EDV der MfS-Abteilung XII 1986 betonen, dass keiner seiner Mitarbeiter »in erster Linie EDV-Spezialist [sei], sondern Tschekist mit Spezialkenntnissen auf dem Gebiet der EDV« – was freilich vor allem indiziert, dass es um die »ideologische Bodenhaftung« der MfS-EDV-Mitarbeiter nicht gut bestellt war.[71] Lieselotte Redmann, die 1969 als eine der besten Studentinnen der Elektrotechnik für die Staatssicherheit geworben worden war und in der Abteilung XII als eine von wenigen Frauen im MfS bis in eine Leitungsposition aufstieg,[72] repräsentierte jedenfalls nicht das klassische »tschekistische« Milieu. Das Gleiche gilt für den promovierten Mathematiker Gerhard Bäßler, der als Institutsdirektor für Technische Mathematik an der Technischen Hochschule Karl-Marx-Stadt amtiert hatte, bevor er 1968 in das MfS wechselte, wo er ab 1969 als Leiter für Technologie und Programmierung der AG XIII tätig war. Dass Bäßler noch Jahre später in einer Distanz zur auf Abschottung und Geheimhaltung fußenden Organisationskultur des MfS stand, illustriert eine Aktennotiz von 1976, in der er über die Ignoranz der »Anwenderdiensteinheiten« klagte: Diese begriffen einfach nicht, dass im Rechenzentrum völlig anders als im übrigen MfS gearbeitet werde, da hier »eine in Rechenzentren übliche, d.h. dem EDV-Prozess angepasste Struktur« bestehe.[73]

Gab es im BKA und der Zentrale des MfS also einen Organisationswandel durch einen computerisierungsbedingten Wandel der Personalstruktur? Zumindest ist festzuhalten, dass die mit der EDV-Einführung zusammenhängenden Neueinstellungen eine Diversifizierung beförderten, die in den 1970er-Jahren freilich ohnedies stattfand und ein Resultat der personellen Expansion der Behörden war. Dennoch: Die promovierten Mathematiker und Elektroingenieure Leo Rouette, Helmut Karl und Gerhard Bäßler hätten ohne die Computerisierung sicher nicht den Weg in das BKA bzw. das MfS gefunden. Dass Mitarbeiter wie sie trotz mancher Konflikte unter der jeweiligen Organisationskultur einen Mehrwert für die Dienste bedeuteten, ergibt sich bereits aus dem globalen Befund der Organisationsforschung, dass differenzierte Systeme leistungsfähiger sind als undifferenzierte.[74]

Gleichzeitig wird man die Widerstandsfähigkeit der jeweiligen Organisationskulturen gegen mögliche Veränderungen durch neue, zum Beispiel stark an technischen Rationalitäten ausgerichtete Mitglieder nicht gering veranschlagen dürfen.[75] Diese organisationstypische Beharrungskraft zeigt sich etwa daran, dass Mitarbeiter wie Karl oder Bäßler nie zu Abteilungsleitern aufstiegen. Es dauerte bis in die späten 1990er-Jahre, dass erstmals ein Informatiker die Leitung der BKA-Abteilung Datenverarbeitung übernahm; bis dahin blieb diese Position in Händen von (Kriminal-)Polizeibeamten.

3. Kommunikation und Wissensgenerierung

Mit Blick auf die Personalstruktur der Behörden zeigen sich zumindest im Untersuchungszeitraum die Grenzen eines Wandels der Organisationskulturen. Die letzte der hier zu betrachtenden Ebenen – die Kommunikation und Wissensproduktion – lässt demgegenüber die weitreichendsten Veränderungen erwarten. Denn geht man davon aus, dass Organisationen in der Regel stark auf ihre Umwelten ausgerichtet sind, die sie zu erfassen und zu ordnen haben,[76] dann werden Informationen über diese Umwelten zu kritischen Größen. Aus solcher Perspektive erscheinen Organisationen zunächst und vor allem als informationsverarbeitende Systeme,[77] deren Effizienz von ihrer Kapazität zur Aufnahme, Deutung und Nutzung von Informationen abhängt. In dieser Hinsicht erfuhren die hier betrachteten Sicherheitsbehörden tatsächlich einen weitreichenden Wandel, der sich vor allem in einer Beschleunigung zeigt, mithin in der Etablierung einer neuen Zeitordnung.

Nicht nur aus der Rückschau verlief der Informationstransfer im MfS und in der westdeutschen Polizei oftmals quälend langsam. Noch Anfang der 1970er-Jahre verstrichen in der westdeutschen Polizei »vom Ausstellungstag bis zum Wirksamwerden [...] des KP-21-Ersuchens« – d. h. einer Fahndungsausschreibung – »etwa 2 Wochen, maximal bis zu 3-4 Wochen«. Aus Sicht der Kienbaum-Unternehmensberatung, die 1970 das BKA und seine Kommunikationsstrukturen evaluiert hatte (vor dem Hintergrund der durch das BMI geplanten Erweiterung des BKA-Aufgabenspektrums), war diese Zeitspanne »über Gebühr groß«.[78] Dabei stellt die Überprüfung des BKA durch Kienbaum – und damit die partielle Adaption betriebswirtschaftlicher Perspektiven – keinen Einzelfall dar. Sie fügt sich in den auch bei anderen staatlichen und öffentlichen Institutionen der Bundesrepublik sichtbar werdenden Trend, dass deren Informations- und Kommunikationspraxis während der »langen 1960er-Jahre« oftmals durch interne und externe Prüfer analysiert wurde.[79]

Auffällig ist für diese Evaluierungen, dass Informationen einerseits zunehmend quantifiziert wurden: So stellten die Kienbaum-Prüfer für das Jahr 1970 exakt 398.000 »Informationsvorgänge« und 5.253.900 Karteikarten im BKA fest.[80] Andererseits wurden Informationen in einen zeitlichen Horizont eingebettet, also temporalisiert. Dies erhöhte den Beschleunigungsdruck, unter dem die Informationsabteilungen der Dienste ohnehin standen. Wie sich dieser Druck manifestierte, kann durch einen Seitenblick auf den zentralen Auskunftsdienst des Bundesamts für Verfassungsschutz (BfV) gezeigt werden. Der Leiter des Referats I D 3 gab im Juli 1973 eine Art Bankrotterklärung ab:[81] Es gebe, so offenbarte er dem »Abteilungsleiter Z« (Organisationsabteilung), in seinem Zuständigkeitsbereich »Rückstände von insgesamt etwa 40.000 Überprüfungsvorfällen« – d.h. auf 40.000 Anfragen nach einer Person, die etwa seitens der Landesämter für Verfassungsschutz eingegangen waren, hatte das Referat I D 3 noch keine Antwort geben können. Zudem habe man knapp 9.000 NPD-Mitglieder – die papiernen Mitgliederkarteien der Partei lagen dem Verfassungsschutz vor – noch nicht in die elektronische Personalzentraldatei eingegeben. Sein Referat sei, so der Leiter des Auskunftsdienstes, durch die Masse der eingehenden Anfragen schlicht überfordert: Seit dem Münchner Olympia-Attentat im September 1972 sei die Zahl der Überprüfungsanfragen in Bezug auf »einreisende Araber« nach oben geschnellt, und wöchentlich erhalte man vom Militärischen Abschirmdienst »zwei Magnetbänder mit insgesamt 4.500 bis 5.000 Überprüfungsvorfällen«.[82]

Der Leiter der Informations- und EDV-Abteilung I D des BfV, Hans-Joachim Postel, sah hier nur eine Lösung: Den Aufbau eines »Auskunftsdienstes im 24-Stunden-Betrieb«. Dieser hatte freilich zur Voraussetzung, dass das Rechenzentrum gleichfalls rund um die Uhr arbeitete. Auch die Kienbaum-Unternehmensberatung hatte in ihrem BKA-Gutachten kritisiert, dass bei Fahndungsersuchen »eine Bearbeitung am Wochenende oder an Feiertagen nicht stattfinde«.[83] So hielt mit der EDV-Einführung ein neues Zeitregime in die Sicherheitsbehörden Einzug, was sich unter anderem daran zeigte, dass »Schichtdienstfähigkeit« zu einer zentralen Anforderung an das Maschinenbedienpersonal und Auskunfts-Mitarbeiter wurde.

Zwar bedeuteten die 24-Stunden-Dienste der Rechenzentren und Auskunftsabteilungen im BKA und auch im MfS nicht, dass bis in die letzte Polizei- oder MfS-Kreisdienststelle eine neue Zeitordnung Einzug gehalten hätte. Doch gab die EDV einen anderen Rhythmus vor, der in allen Teilen der Dienste zu spüren war.[84] So reduzierte sich die Zeitspanne für eine Personalüberprüfung bei der MfS-Abteilung XII durch das »System der automatischen Vorauswahl« (SAVO) sowie durch Datenübertragung per Fernschreiber von vier bis fünf Wochen Ende der 1960er-Jahre auf wenige Tage in den späten 1980er-Jahren.[85]

(BStU, MfS, Abt. XII, Fo 0093, Bild 2)

Nach heutigen Maßstäben war das immer noch sehr langsam, ermöglichte es der Abteilung XII aber, statt 2,2 Millionen Personenanfragen im Jahre 1968 etwa 14,6 Millionen 1988 zu bearbeiten.[86] In einen regelrechten »Datenrausch«[87] gerieten freilich vor allem die westdeutschen Sicherheitsbehörden, die ihre Auskunfts- und Informationssysteme von Beginn an auf Datenfernübertragung stützten: Die »sekundenschnelle Informationsverarbeitung« wurde für Herold zu einem Imperativ, und auch Postel zeigt sich noch im Rückblick davon fasziniert, dass das »Antwortzeitverhalten« der Personalzentraldatei durch die EDV von »bisher mindestens einer Woche auf den einstelligen Sekundenbereich« verkürzt werden konnte.[88] Entsprechend spiegelt sich die Einführung des 24-Stunden-Dienstes im BfV-Rechenzentrum in einer »sprunghaften« Steigerung des »Eingabevolumens« in das »Nachrichtendienstliche Informationssystem« (NADIS) von »rd. 6.300 Aktivitäten Ende 1974« auf »rd. 12.000 Aktivitäten je Arbeitstag« Anfang 1976.[89]

vom 5. Dezember 1972:

»Ein Wochenschaumitarbeiter stellt seine Personalien als Spielmaterial zur Verfügung, [um] die Wirksamkeit der Computerfahndung zu überprüfen. Die angenommene Straftat: Verletzung der Unterhaltspflicht. Flughafen Frankfurt: Das Tor zur Welt und damit auch Entrée für Gangster und Ganoven. Gefahren für die Sicherheit der Bundesrepublik, für uns: zweite Etappe des Computertests. Passkontrolle, der Beamte überprüft den Pass auf seine Gültigkeit, dann legt er ihn vor eine Fernsehkamera. Im Nebenraum überträgt ein Grenzschutzmann die Personalien vom Monitor in den Computer, fragt so in Wiesbaden an, ob gegen B. etwas vorliegt. Verblüffend das Ergebnis: in Sekunden erfolgt aus Wiesbaden die Rückantwort.«

(© Bundesarchiv, Abt. Filmarchiv, UFA-Dabei 854/1972)

Mit dieser »informationalen Beschleunigung« gingen signifikante Effizienzsteigerungen der Dienste einher. Hier besaß die eingangs zitierte Furcht der Zeitgenossen, die EDV könne die Leistungs- und Überwachungsfähigkeit der Sicherheitsbehörden erheblich steigern, einen realen Bezugspunkt. Zwar können die in der damaligen Publizistik kursierenden »überwältigenden Erfolge« der »Computerfahndung« nicht für bare Münze genommen werden: Sie waren Teil der Selbstlegitimation der EDV-Bereiche und konnten angesichts der horrenden Kosten, die die Computerisierung verursachte – und die in Westdeutschland Jahr für Jahr vor Haushaltsausschüssen und Rechnungshöfen begründet werden mussten –, gar nicht hoch genug ausfallen.[90]

Zudem lässt sich schwer differenzieren, inwiefern zum Beispiel die Fahndungserfolge der Polizei stärker der EDV oder den in den 1970er-Jahren massiven Stellenzuwächsen zuzurechnen sind, von denen die Polizei im »Jahrzehnt der inneren Sicherheit« profitierte.[91] Doch immerhin: Die Steigerung der »Aufgriffe« an den westdeutschen Grenzübergangsstellen von gut 11.700 im Jahre 1973 auf etwa 19.000 im Jahre 1975 lässt sich den INPOL-Terminals zuschreiben, mit denen der Grenzschutz ab 1973 ausgestattet wurde.[92] Auch die Steigerung der Festnahmen gesuchter Personen von 58.000 (1973) auf 130.000 (1980) wurde von Polizeiexperten vor allem dem beschleunigten »Informationsdurchlauf« zugeschrieben, den erst INPOL gebracht habe.[93] Und für die Staatssicherheit der DDR lässt sich zeigen, dass die schnellere Informationsweitergabe durch die EDV in einen erhöhten Repressionsdruck münden konnte: So erarbeiteten Diensteinheiten der Hauptabteilung VI (zuständig für die »Sicherung des Reiseverkehrs«) durch Abfragen in ihren diversen Reisedatenbanken allein 1979/80 »insgesamt 3.500 operative Ersthinweise und 560 verdichtete operative Ausgangshinweise«, die sie an interessierte Einheiten des MfS weiterleiteten.[94] Gleichzeitig gewann die Hauptabteilung III allein aus ihrem Projekt »Fahndung West« – eine Datenbank, die auf der Grundlage des abgehörten westdeutschen polizeilichen Richtfunks Teile der INPOL-Dateien »spiegelte« – in der zweiten Hälfte der 1980er-Jahre jährlich »ca. 100.000 Ausgangshinweise zu aktuellen Personen-, Objekt- und Sachverhaltsüberprüfungen«.[95] Zwar bilden derartige Angaben wiederum die »Tonnenideologie« ab, die für die Pionierjahre der Computerisierung charakteristisch ist. Doch kann auch kein Zweifel daran bestehen, dass sich hier Kontrollmöglichkeiten ergaben, die deutlich über diejenigen des vordigitalen Zeitalters hinausgingen. Zwei weitere Aspekte der Informationsverarbeitung der Sicherheitsbehörden zeigen indes, dass dieses Potential zumindest bis in die späten 1980er-Jahre noch Grenzen hatte.

Zum einen erfasste die Computereinführung die Behörden in Ost und West, bezogen auf Teileinheiten und Subsysteme, in einem jeweils unterschiedlichen Ausmaß. So konnte ein westdeutsches LKA, wie die Staatssicherheit 1983 von einem übergelaufenen Mitarbeiter des LKA Bremen erfuhr, zwar auf dem Gebiet der Fahndung völlig in das INPOL-System integriert sein und tagtäglich Hunderte von Anfragen an den BKA-Zentralrechner stellen. Gleichzeitig, so erläuterte der LKA-Überläufer seinen verblüfften Stasi-Befragern, gingen alle Informationen, die im Zuge von Staatsschutz-Ermittlungen anfielen, nach wie vor in papierne Handakten ein und wurden somit nicht Teil des polizeilichen Informationssystems.[96] Dabei zögerte die Staatssicherheit selbst lange, ihre territorialen Untereinheiten per Datenfernübertragung mit der Zentrale zu vernetzen, wie es das INPOL-System seit 1972 tat – und sie zögerte auch noch, nachdem die technischen Schwierigkeiten überwunden waren, den Datenverkehr komplett zu verschlüsseln.[97] So sandten die MfS-Kreisdienststellen ihre Personenanfragen bis in die späten 1980er-Jahre per Kurier an die Bezirksbehörden für Staatssicherheit, von wo aus sie wiederum per Kurier auf die Reise in die Zentrale geschickt wurden. Dass die EDV den Sicherheitsbehörden weniger ein neues Zeitregime brachte als vielmehr ein Nebeneinander von unterschiedlichen Zeitordnungen – eine Polyrhythmik – , wird hier besonders greifbar.[98]

Der zweite Aspekt, der dazu anhält, das Kontrollpotential der Sicherheitsbehörden nicht zu überschätzen, hängt mit der Frage zusammen, inwieweit nicht nur ein quantitativer, sondern auch ein qualitativer Unterschied zwischen der Informationserfassung und Wissensproduktion vor und nach der EDV-Einführung bestand. Brachte die EDV den Diensten jenseits der immensen Beschleunigung der Abläufe auch »neues Wissen« – Wissen, das erst durch die Zusammenführung von Informationen entstand, die nur durch die EDV kombiniert werden konnten? Wurden die Dienste also nicht nur effizienter, sondern erreichten sie auch ein höheres Niveau der Wissensgenerierung? Erreichten sie ein Niveau, das womöglich bereits in Richtung der Auswertung von unstrukturierten Massendaten weist, wie sie heute mit dem Schlagwort »Big Data« verbunden wird?

Fest steht, dass genau in diese Richtung gedacht wurde und dass die zentralen EDV-Projekte des BKA und des MfS solche Funktionen erfüllen sollten: Im BKA geschah das zum einen mit der ab 1975 aufgebauten Straftaten-/Straftäter-Datei, einem Gesamtdatenspeicher der westdeutschen Strafverfolgung. Über diese Datei hätte sich – wäre sie über den Probebetrieb hinausgekommen – zum Beispiel eine bundesweite Kriminalgeographie erstellen lassen, wie sie Horst Herold Ende der 1960er-Jahre für Nürnberg entwickelt hatte. In noch stärkerem Maße traf dies freilich auf das Dateiensystem »PIOS/Terrorismus« zu, das Herold als »elektronisches Notizbuch« des gesamten in der Bundesrepublik anfallenden Wissens über den Terrorismus konzipiert hatte.[99] Im MfS war die Zentrale Personendatenbank (ZPDB) hierfür vorgesehen, die ganz ähnlich wie PIOS eine Art Metadatenbank aller in der Staatssicherheit generierten Informationen mit einem »operativen« Bezug darstellen sollte. So wie PIOS »als ein kommunikativer Partner dem Nutzer aufzeigen [sollte], was dieser noch nicht wusste«,[100] so sollte auch die ZPDB »den Rechercheur im Dialogbetrieb [...] auf operative Zusammenhänge hinweisen [...], die er in seiner ursprünglichen Anfrage noch gar nicht berücksichtigen konnte«.[101]

Aber dies waren Zielvorstellungen, keine Schilderungen des operativen Alltags in den Behörden. Dem Idealbild der Schöpfer von PIOS bzw. der ZPDB zufolge mochten zwar »aus der Kombination und Rekombination von Informationen [...] neue Informationen« entstehen[102] und der Fahndungs- oder operativen Arbeit nutzbar gemacht werden können. Doch dem stand zunächst die Tatsache gegenüber, dass sowohl PIOS als auch die ZPDB nur einem sehr eng begrenzten Nutzerkreis zugänglich waren.[103] Die zeithistorischen Darstellungen, die PIOS als Beispiel für ein höheres Niveau der EDV-gestützten Fahndungsarbeit heranziehen,[104] berücksichtigen meist nicht, dass lokale und regionale Polizeidienststellen keinen Zugriff auf dieses System hatten. Selbst im LKA Bremen waren es, so erfuhr es die Staatssicherheit von ihrem IM, nur »zwei Leute vom Staatsschutz«, die PIOS nutzen konnten. »Sonst könnte da ja jeder nachfragen.«[105]

Hier zeigt sich: Die EDV brachte Unsicherheit in hierarchisch strukturierte Organisationen, indem sie – zumindest potentiell – mehr Akteuren mehr Informationen zugänglich machte.[106] Dem begegneten die Behördenleitungen durch die Etablierung neuer Informationshierarchien – Zugriffsbeschränkungen für bestimmte Datenbestände sowie eine ungleichmäßige Ausstattung der unterschiedlichen Hierarchieebenen mit Computern. Doch gerade dieser abgestufte Zugriff machte es für Anwender vor Ort mitunter unattraktiv, ihre Daten so weitgehend einzuspeichern, wie die Richtlinien es vorsahen. »Für die Sachbearbeiter bei örtlichen Polizeidienststellen«, so der Leiter der BKA-Abteilung Datenverarbeitung Dieter Küster Ende 1989, sei »der Arbeitsanteil für die regelgerechte Datenaufbereitung und -erfassung [...] fast immer größer als der gelegentlich [...] durch Auskunft aus INPOL erzielte Nutzen.«[107] Ähnlich gab es mit Blick auf die Zentrale Personendatenbank des MfS vielfach Klagen von EDV-Verantwortlichen, dass die »Speicherdisziplin« nicht eingehalten werde. In den Worten eines EDV-Verantwortlichen der Auswertungs- und Kontrollgruppe der Hauptabteilung VII im Sommer 1987: »Die Erfassung von ZPDB-relevanten Informationen ist keine Ermessensfrage. Sie ist unsere Pflicht!«[108]

Bis Ende der 1980er-Jahre herrschten in allen betrachteten Diensten Spannungsverhältnisse, die durch die EDV-Einführung erzeugt worden waren: zwischen Vollzugsbeamten und EDV-Mitarbeitern, zwischen etablierten Zeitordnungen und einem Rhythmus der Beschleunigung, zwischen »altem« und »neuem« Wissen. Statt die Dienste insgesamt in die Zukunft zu katapultieren, verstärkte die EDV deren Heterogenität und die organisationsinterne Unsicherheit[109] – was die zeitgenössischen Kritiker, die das Schreckgespenst einer homogenen »Gedankenpolizei« ausmalten, gewiss nicht erwarteten und damals auch nicht erkannten. Für den auf die Gegenwart bezogenen Befund wiederum, dass sich das »panoptische Überwachungszentrum [...] pluralisiert« habe,[110] finden sich bereits in den »Gründerjahren« der EDV-gestützten Überwachung diverse Belege.

Am Beginn der Computer-Einführung, ab Mitte der 1960er-Jahre, hatte in der Staatssicherheit wie in der westdeutschen (Kriminal-)Polizei das Ziel nachgeordneter Behörden gestanden, die eigenen Kapazitäten zur Informationsverarbeitung zu steigern. Es ging darum, Probleme vor Ort zu lösen, die sich aus einem gesellschaftlichen und kommunikationstechnischen Wandel ergaben, der in Ost und West als »Informationsflut« gefasst wurde. Erst in einem zweiten Schritt wurde das Ziel formuliert, über die EDV-Einführung die Dienste grundlegend zu reorganisieren. Mit der angestrebten umfassenden Computerisierung der Dienste seit den späten 1960er-Jahren begann das teuerste Technisierungsprojekt ihrer bisherigen Geschichte.

Weder in der Staatssicherheit noch in der westdeutschen Polizei führte diese breite Computerisierung zu jener zentralisierten Datenerfassung und -verarbeitung, auf welche die EDV-Planungsstäbe zunächst gesetzt hatten. Dies lässt sich nur teilweise auf den »Eigensinn« der westdeutschen Länderinnenministerien zurückführen oder als Steuerungsproblem in der überzentralisierten Staatssicherheit deuten. Eher wird hier sichtbar, worum es bei der damaligen Computerisierung von Organisationen vor allem ging: um den Neuaufbau ihrer Informationssysteme, der ein höheres Niveau des Informationstransfers ermöglichen sollte. In Organisationen, die einerseits funktional differenziert und andererseits stark auf die Umwelten ausgerichtet waren – im Einsatz gegen »innere Feinde«, Terroristen und Kriminelle –, musste eine derartige Neustrukturierung freilich zunächst einmal den Bedürfnissen der Subsysteme gerecht werden, also der Landeskriminalämter oder Fach- bzw. operativen Abteilungen. Die perspektivischen Pläne der zentralen EDV-Abteilungen waren demgegenüber nachrangig, und ihr Anspruch auf die alleinige Zuständigkeit für den EDV-Betrieb wurde bereits in den 1970er-Jahren anachronistisch. Die Einführung der Personal Computer seit Mitte der 1980er-Jahre ließ daran erst recht keinen Zweifel mehr.

Wenn die Computerisierung sich damit auch nicht in der angestrebten Art und Weise vollzog, so veränderte sie das Bundeskriminalamt und die DDR-Staatssicherheit doch umfassend und irreversibel. Sie brachte neue Zeitrhythmen in Behörden, deren »Takt« bis dahin unter anderem durch die Zeitspanne vorgegeben war, die ein Archiv-Mitarbeiter benötigt hatte, um für eine Rechercheanfrage manuell die papiernen Karteisysteme durchzublättern. Sie führte neue Mitarbeiter in strikt hierarchisch aufgebaute, quasi-militärisch geprägte Sicherheitsorgane, die – zumindest im Westen – ebenso gut in der IT-Branche hätten tätig sein können. Vor allem aber brachte sie behördenintern mehr Informationen in kürzerer Zeit an mehr Akteure. Sie führte zu einer Art »informationaler Verdichtung«, zu einer »Informatisierung«.

Dies steigerte die Effizienz der Dienste erheblich. Die westdeutsche Polizei wie die Staatssicherheit verarbeiteten in den 1980er-Jahren – auch im Verhältnis zu ihrer starken personellen Expansion – deutlich mehr Informationen als zwei Jahrzehnte zuvor. Das bedeutete auch, dass sie ihre Kontrollkapazitäten steigern konnten, in einem höheren Maße zur Überwachung befähigt waren (im Falle der Staatssicherheit: zu wirkungsvollerer Repression). Zumindest galt dies potentiell, denn der Effizienzgewinn stand in einem Spannungsverhältnis zu einer gegenläufigen Entwicklung: Das Mehr an Informationen, die schneller eine größere Zahl von Beteiligten erreichten, steigerte auch die organisationsinterne »Unsicherheit«. Das geheimpolizeiliche »Schottenprinzip« wurde durch zusätzliche Kommunikationskanäle partiell durchlöchert. Diese Unsicherheit dürfte das Beharren der nachgeordneten Behörden und Subsysteme auf eigenen Informationsverarbeitungskapazitäten – ihren »Trabantensystemen« – verstärkt haben. Zugleich manifestierte sie sich in der Entstehung neuer Informationshierarchien, in der Beschränkung bestimmter Datenbanken auf bestimmte Nutzerkreise.

Von den grundlegend neuen Erkenntnismöglichkeiten, die die Auswertung von Massendaten bringen konnte – die heute unter dem Schlagwort »Big Data« gefasst wird – profitierten die westdeutsche Polizei wie die ostdeutsche Staatssicherheit bereits in den 1980er-Jahren; allerdings noch nicht so stark, wie es bei Forschungen zum Feld der inneren Sicherheit bzw. der Repressions- und Machtsicherungspolitik mitunter vermutet wird. Dies war umso weniger der Fall, als den Kapazitäten von BKA und Landeskriminalämtern seit den späten 1980er-Jahren vor dem Hintergrund der Debatte über Datenschutz und »Orwell-Staat« zunehmend rechtliche Grenzen gesetzt waren, während die Staatssicherheit unter ihrem technischen Rückstand litt.

Trotz dieser Unterschiede ähnelten sich wichtige Entwicklungsmuster der Computerisierung in Ost und West bis 1989 sehr. Sie scheinen nur geringfügig von den völlig unterschiedlichen Zielen beeinflusst worden zu sein, die in einer westlichen Polizeiorganisation bzw. einer kommunistischen Geheimpolizei galten. Diese gemeinsamen Muster bestanden zum einen in einer institutionellen Expansionslogik: Jede Spezialisierung führt zur Definition neuer Aufgaben, welche die Rekrutierung zusätzlicher Mitarbeiter und, in diesem Fall, die Beschaffung neuer und schnellerer Hard- und Software erfordert, die den Keim zu weiterer Spezialisierung in sich trägt. Zum anderen bestand die Gemeinsamkeit in einem Machbarkeitsprimat: Was technisch möglich war, wurde auch umgesetzt. Zumindest in dieser Haltung bestanden in BKA und MfS keine prinzipiellen Unterschiede.

| Abkürzungen | |

| AKG | Auswertungs- und Kontrollgruppe(n) |

| BArch | Bundesarchiv |

| BfV | Bundesamt für Verfassungsschutz |

| BKA | Bundeskriminalamt |

| BMI | Bundesministerium des Innern |

| BStU | Behörde des Bundesbeauftragten für die Unterlagen des Staatssicherheitsdienstes der ehemaligen Deutschen Demokratischen Republik |

| EDV | Elektronische Datenverarbeitung |

| GOLEM | Großspeicherorientierte listenorganisierte Ermittlungsmethode |

| HA | Hauptabteilung |

| HV A | Hauptverwaltung Aufklärung |

| INPOL | Informationssystem der Polizei |

| LKA | Landeskriminalamt |

| MfS | Ministerium für Staatssicherheit |

| NADIS | Nachrichtendienstliches Informationssystem |

| NCIC | National Crime Information Center |

| PIOS | Personen, Institutionen, Objekte, Sachen |

| RAF | Rote Armee Fraktion |

| SAVO | System der automatischen Vorauswahl |

| SIRA | System der Informationsrecherche der HV A |

| ZAIG | Zentrale Auswertungs- und Informationsgruppe |

| ZEVAS | Zentrales Erfassungs-, Informationsverarbeitungs- und Auskunftssystem über operativ interessierende Personen und operativ relevante Sachverhalte |

| ZPDB | Zentrale Personendatenbank |

Anmerkungen:

[1] Zit. nach Marcel Berlinghoff, »Totalerfassung« im »Computerstaat« – Computer und Privatheit in den 1970er und 1980er Jahren, in: Ulrike Ackermann (Hg.), Im Sog des Internets. Öffentlichkeit und Privatheit im digitalen Zeitalter, Frankfurt a.M. 2013, S. 93-110, hier S. 103. – Ein Abkürzungsverzeichnis findet sich am Ende des Beitrags.

[2] Zit. bei Dieter Schenk, Der Chef. Horst Herold und das BKA, Hamburg 1998, S. 291.

[3] Siehe besonders »Das Stahlnetz stülpt sich über uns«, Die westdeutschen Polizei- und Geheimdienst-Computer (I), in: Spiegel, 30.4.1979, S. 24-29.

[4] So in einem von Adelheid Schulz verfassten »Strategiepapier«; siehe Schenk, Der Chef (Anm. 2), S. 424.

[5] Zur Problematik der Anwendung elektronischer Speicher- und Recherchesysteme feindlicher Organe, mit einem Anschreiben von Markus Wolf, Leiter HV A, an Günther Kratsch, Leiter HA II, Stand: Oktober 1980, BStU, MfS HA II, 17990, Bl. 1-17, hier Bl. 16.

[6] Hier spielt auch eine Rolle, dass diese Wahrnehmungsweisen bereits in die zeitgenössische politik- und sozialwissenschaftliche Analyse eingegangen sind; siehe bes. Heiner Busch u.a., Die Polizei in der Bundesrepublik, Frankfurt a.M. 1985, S. 115-145.

[7] In den polizeilichen Alltag ging die Rasterfahndung erst im Laufe der 1980er-Jahre ein; siehe Peter Becker, Dem Täter auf der Spur. Eine Geschichte der Kriminalistik, Darmstadt 2004, S. 202, zur Rasterfahndung insgesamt ebd., S. 187-209.

[8] Berlinghoff, »Totalerfassung« im »Computerstaat« (Anm. 1), S. 99-103; Karrin Hanshew, Terror and Democracy in West Germany, Cambridge 2012, bes. S. 10f.; Eva Oberloskamp, Auf dem Weg in den Überwachungsstaat? Elektronische Datenverarbeitung, Terrorismusbekämpfung und die Anfänge des bundesdeutschen Datenschutzes in den 1970er Jahren, in: Cornelia Rauh-Kühne/Dirk Schumann (Hg.), Ausnahmezustände. Entgrenzungen und Regulierungen in Europa während des Kalten Krieges, Göttingen 2015, S. 158-176; Nicolas Pethes, EDV im Orwellstaat. Der Diskurs über Lauschangriff, Datenschutz und Rasterfahndung um 1984, in: Irmela Schneider/Christina Bartz/Isabell Otto (Hg.), Medienkultur der 70er Jahre, Wiesbaden 2004, S. 57-75.

[9] Kritische Hinweise indes bei Klaus Weinhauer, Zwischen »Partisanenkampf« und »Kommissar Computer«: Polizei und Linksterrorismus in der Bundesrepublik bis Anfang der 1980er Jahre, in: ders./Jörg Requate/Heinz-Gerhard Haupt (Hg.), Terrorismus in der Bundesrepublik. Medien, Staat und Subkulturen in den 1970er Jahren, Frankfurt a.M. 2006, S. 244-270, hier S. 247. Differenziert argumentiert ferner Stephan Heinrich, Innere Sicherheit und neue Informations- und Kommunikationstechnologien. Veränderungen des Politikfeldes zwischen institutionellen Faktoren, Akteursorientierungen und technologischen Entwicklungen, Münster 2007.

[10] Christian Booß, Der Sonnenstaat des Erich Mielke. Die Informationsverarbeitung des MfS. Entwicklung und Aufbau, in: Zeitschrift für Geschichtswissenschaft 60 (2012), S. 441-457.

[11] Dabei ist die Forschungslage für die Staatssicherheit etwas besser als für die westdeutsche Polizei. So geben die Bände des organisationsgeschichtlich angelegten MfS-Handbuchs »Anatomie der Staatssicherheit« auch Auskunft über die in den einzelnen Hauptabteilungen bzw. Linien des MfS betriebenen EDV-Projekte sowie über die Struktur der Untereinheiten, die mit EDV-Aufgaben befasst waren. Siehe bes. die einschlägigen Abschnitte in Roger Engelmann/Frank Joestel, Die Zentrale Auswertungs- und Informationsgruppe, Berlin 2009; Andreas Schmidt, Hauptabteilung III. Funkaufklärung und Funkabwehr, Berlin 2010; Monika Tantzscher, Hauptabteilung VI. Grenzkontrollen, Reise- und Touristenverkehr, Berlin 2005. Siehe zudem Philipp Springer, Das Gedächtnis der Staatssicherheit. Entwicklung, Struktur und Funktion der Abteilung XII des MfS, in: ders./Karsten Jedlitschka (Hg.), Das Gedächtnis der Staatssicherheit. Die Kartei- und Archivabteilung des MfS, Göttingen 2016, S. 25-150. Mit Blick auf das BKA bzw. die westdeutsche Polizei ist immer noch einschlägig: Horst Albrecht, Im Dienst der Inneren Sicherheit. Die Geschichte des Bundeskriminalamtes, Wiesbaden 1988, bes. S. 289ff. Die zeithistorische Forschung zitiert auch nach wie vor viel aus dem scheinbar authentischen, im Detail jedoch nicht immer zuverlässigen Insider-Bericht von Schenk, Der Chef (Anm. 2). Siehe zudem jetzt die wissens- und technikgeschichtlich angelegte Studie von Hannes Mangold, Fahndung nach dem Raster. Informationsverarbeitung bei der bundesdeutschen Kriminalpolizei, 1965–1984, Zürich 2017.

[12] Der Begriff wird hier in einem breiten Sinne für »die in den 1950er-Jahren beginnende Einführung der elektronischen Datenverarbeitung verwendet, die seitdem verschiedene technologische Stufen durchlaufen hat«; siehe Jürgen Danyel, Zeitgeschichte der Informationsgesellschaft, in: Zeithistorische Forschungen/Studies in Contemporary History 9 (2012), S. 186-211, hier S. 188 (Danyel fasst den Begriff dann enger für die Phase ab Mitte der 1970er-Jahre).

[13] Christof Wehrsig/Veronika Tacke, Funktionen und Folgen informatisierter Organisationen, in: Thomas Malsch/Ulrich Mill (Hg.), ArBYTE: Modernisierung der Industriesoziologie?, Berlin 1992, S. 219-239, hier S. 221.

[14] Einschlägig dazu: Chris Argyris/Donald A. Schön, Die lernende Organisation. Grundlagen, Methode, Praxis, Stuttgart 1999; Barbara Levitt/James G. March, Organizational Learning, in: Annual Review of Sociology 14 (1988), S. 319-340.

[15] Der Begriff nach Busch u.a., Die Polizei in der Bundesrepublik (Anm. 6), S. 115.

[16] Siehe u.a. Frank Schirrmacher (Hg.), Technologischer Totalitarismus. Eine Debatte, Berlin 2015; eine zeithistorische Perspektivierung jetzt bei Sven Reichardt, Einführung: Überwachungsgeschichte(n). Facetten eines Forschungsfeldes, in: Geschichte und Gesellschaft 42 (2016), S. 5-33.

[17] Giorgio Agamben, Die Geburt des Sicherheitsstaats, in: Dorothee D’Aprile u.a. (Hg.), Die Überwacher. Prism, Google, Whistleblower, Berlin 2015, S. 6-9.

[18] Ein Plädoyer für die Perspektive des Ost-West-Vergleichs in Bezug auf die Computerisierung formulieren auch Jürgen Danyel/Annette Schuhmann, Wege in die digitale Moderne. Computerisierung als gesellschaftlicher Wandel, in: Frank Bösch (Hg.), Geteilte Geschichte. Ost- und Westdeutschland 1970–2000, Göttingen 2015, S. 283-319, hier S. 283.

[19] Oberloskamp, Auf dem Weg in den Überwachungsstaat? (Anm. 8), S. 164.

[20] Die Computerisierungen von Sozialversicherungen und Banken stellen Beispiele eines besonders frühen und umfassenden EDV-Einsatzes dar. Gegenwärtig erforscht werden sie durch die in der Projektgruppe »Aufbrüche in die digitale Gesellschaft. Computerisierung und soziale Ordnungen in der Bundesrepublik und DDR« am Zentrum für Zeithistorische Forschung in Potsdam angesiedelten Dissertationsprojekte von Thomas Kasper und Martin Schmitt (<http://www.computerisierung.com>). Zum Stand der Forschung siehe besonders Thomas Haigh, The History of Information Technology, in: Annual Review of Information Science and Technology 45 (2011), S. 431-487; Martin Schmitt u.a., Digitalgeschichte Deutschlands. Ein Forschungsbericht, in: Technikgeschichte 83 (2016), S. 33-70.

[21] Julia Fleischhack, Eine Welt im Datenrausch. Computeranlagen und Datenmengen als gesellschaftliche Herausforderung in der Bundesrepublik Deutschland, 1965–1975, Zürich 2015, bes. S. 31-43.

[22] Rolf Heitmüller, Datenverarbeitung bei der Polizei. Erinnerungen und Meinungen eines Insiders, in: Kriminalistik 10 (1995), S. 662-666, hier S. 662.

[23] NCIC – A Tribute to Cooperative Spirit, in: FBI Law Enforcement Bulletin, Februar 1972, S. 2-6, S. 26ff., hier S. 3.

[24] Chris A. Williams, Police Control Systems in Britain, 1775–1975. From Parish Constable to National Computer, Manchester 2014, S. 177.

[25] Eva Oberloskamp, Codename TREVI. Terrorismusbekämpfung und die Anfänge einer europäischen Innenpolitik in den 1970er Jahren, Berlin 2017, S. 142f.

[26] Engelmann/Joestel, Die Zentrale Auswertungs- und Informationsgruppe (Anm. 11), S. 69.

[27] Albrecht, Im Dienst der Inneren Sicherheit (Anm. 11), S. 224.

[28] BMI, Organisationsreferat, Bericht über eine Organisations- und Geschäftsprüfung beim Bundeskriminalamt in Wiesbaden, 27.7.1965, Bundesarchiv (BArch) Koblenz, B 131, 1318, o.Bl. (S. 237-243).

[29] Siehe Birgit Seiderer, Horst Herold und das Nürnberger Modell (1966–1971). Eine Fallstudie zur Pionierzeit des polizeilichen EDV-Einsatzes in der Reformära der Bundesrepublik, in: Mitteilungen des Vereins für Geschichte der Stadt Nürnberg 91 (2004), S. 317-350.

[30] Zentrale Auswertungs- und Informationsgruppe (ZAIG), Zur Konzeption der Abt. XI über den Aufbau eines abteilungseigenen Rechenzentrums und den Import einer EDVA vom TYP BGE 400 aus Frankreich, 27.10.1970, BStU, MfS, ZAIG, Nr. 50174, Bl. 68.

[31] Zwar kann die westdeutsche Polizei in ihrer föderalen Aufgliederung nicht als klassische Organisation gefasst werden, wohl aber, ausgehend von einem erweiterten Organisationsbegriff, als »Organisationsverbund« bzw. als Metaorganisation, die ähnliche Funktionsweisen und Entwicklungstendenzen aufweisen kann wie klassische Organisationen. Vgl. Göran Ahrne/Niel Brunsson, Meta-Organizations, Cheltenham 2008.

[32] Zu den Voraussetzungen und Folgen der Systemdifferenzierung siehe Niklas Luhmann, Funktionen und Folgen formaler Organisation [1964]. Mit einem Epilog 1994, 4. Aufl. Berlin 1995, S. 76ff.

[33] Besonders deutlich wird diese argumentative Kopplung von »Informationsflut« und EDV-Einführung in dem Bericht, den die Kienbaum-Unternehmensberatung nach einer Organisationsüberprüfung des BKA im Sommer 1971 fertigstellte. Auf der Basis einer umfangreichen Auszählung wurde u.a. festgehalten, dass die Zahl der »Informationsvorgänge«, die das BKA erreichten, allein zwischen 1967 und 1970 von etwa 700.000 auf mehr als 1.000.000 gestiegen sei. Kienbaum Unternehmensberatung, betr.: Bericht über eine Organisationsuntersuchung zur Verbesserung der Arbeitsabwicklung im Auftrage des Bundeskriminalamtes Wiesbaden, 25.7.1971, BArch Koblenz, B 131, 1453, o.Bl., Anlage 9.

[34] »Computer-Einsatz bedeutet Zentralisierung«: Siegfried Hörath, Computer-Einsatz bei der Polizei, in: Die Polizei 58 (1967), S. 129-134.

[35] Leo Rouette, Gegenwärtige Überlegungen über ein Informationssystem, in: Schlußbericht (Protokoll) über die Arbeitstagung für leitende Beamte der Kriminalpolizei vom 20.–22.5.1970 im Polizei-Institut Hiltrup, Hiltrup 1970, S. 167-181, hier S. 179.

[36] Groß, Aufbau einer EDV-Anlage beim Landeskriminalamt Nordrhein-Westfalen, in: Datenverarbeitung im Bereich der Polizei. Schlußbericht (Protokoll) über das Seminar für leitende Verwaltungsbeamte der Polizeibehörden und -einrichtungen vom 16.–20.2.1970 im Polizei-Institut Hiltrup, Hiltrup 1970, S. 223-234.

[37] Am 3.5.1971 hatte der AK II »Innere Sicherheit« der Innenministerkonferenz zwei Unterkommissionen ins Leben gerufen, die »UK DV-Systemtechnik« und die »UK DV-Systemplanung«. Während sich erstere mit den technischen Fragen des geplanten polizeilichen Datenverbundes befasste, widmete sich letztere Problemen wie der Struktur und der Hierarchie des Verbundnetzes.

[38] Tolksdorf fährt fort: »Das ging manchmal bis ins Persönliche. Das kann man gar nicht beschreiben.« Interview mit Herbert Tolksdorf, 2.7.2015, S. 12, Transkript und Audiodatei des Verfassers.

[39] Aus mikropolitischer Perspektive zählt die »Kontrolle von Informationen und Informationskanälen« zu den wichtigsten Machtquellen in einer Organisation bzw., wie hier, in einem Informationsverbund. Siehe Michel Crozier/Erhard Friedberg, Macht und Organisation. Die Zwänge kollektiven Handelns, Königstein/Ts. 1979.

[40] GOLEM = Großspeicherorientierte listenorganisierte Ermittlungsmethode.

[41] BStU, MfS, Abt. XIII, Nr. 4231, Bl. 57.

[42] SIRA = System der Informationsrecherche der HV A.

[43] ZEVAS = Zentrales Erfassungs-, Informationsverarbeitungs- und Auskunftssystem über operativ interessierende Personen und operativ relevante Sachverhalte; siehe Engelmann/Joestel, Die Zentrale Auswertungs- und Informationsgruppe (Anm. 11), S. 68f.

[44] Stephan Konopatzky, Art. »Zentrale Personendatenbank«, in: Roger Engelmann u.a. (Hg.), Das MfS-Lexikon. Begriffe, Personen und Strukturen der Staatssicherheit der DDR, Berlin 2011, S. 350f.

[45] Neubert, Absprache zum Projekt Datenbank IX zwischen der HA IX (Gen. Dr. Kopf, Gen. Neubert) und der ZAIG (Gen. Dr. Bochmann, Gen. Kluth) am 1.8.1975, BStU, MfS HA IX, 9589, Bl. 4-8, hier Bl. 5.

[46] Das ergibt sich aus einem Schreiben von Werner Irmler an Erich Mielke, 19.5.1980, BStU, MfS ZAIG, 26226, Bl. 20ff.

[47] Siehe z.B. MfS, HA VII, AKG EDV, betr.: Meinungsäußerung zum Vorschlag eines dezentralen EDV-Projektes »Abwehrarbeit – Verbindungen – Kontakte«, 2.10.1986, BStU, MfS HA VII, 533, Bd. 19, Bl. 5f.

[48] Von einem solchen geht aus: Heinrich, Innere Sicherheit (Anm. 9), S. 152.

[49] Helmut Gerster/Georg Wiesel, Das Informationssystem der Polizei: INPOL, Konzept und Sachstand, Wiesbaden 1977.

[50] Während die Landeskriminalämter im Direktverbund ohne eigenen Großrechner über Terminals auf den BKA-Zentralrechner zugriffen, bedeutete Vollverbund, dass die Länder (u.a. Bayern und Schleswig-Holstein) über eigene Zentralrechner verfügten, auf denen die eigenen und die Fahndungsbestände des BKA »laufend parallel [gespeichert] und sekundengleich aktualisiert« wurden. Horst Herold, Skizze »INPOL Neu«, mit einem Anschreiben an Bundesinnenminister Baum, 26.9.1979, BArch Koblenz, B 106, 101308, o.Bl.

[51] Horst Herold, Perspektiven der Kommunikation und Information für die Polizeien des Bundes und der Länder, Vortrag gehalten auf der 75. Tagung der Technischen Kommission des AK II am 27.4.1977 in Münster-Hiltrup, BArch Koblenz, B 106, 101305, o.Bl.

[52] Ebd.

[53] Siehe Georg Wiesel, Das INPOL-System – Planung und Entwicklung von INPOL-Gesamtkonzept zum INPOL-Fortentwicklungskonzept, in: Polizei-Führungsakademie (Hg.), Die Fortentwicklung des INPOL-Systems – Möglichkeiten und Grenzen der Datenverarbeitung zur Intensivierung der Verbrechensbekämpfung, Münster 1984, S. 63-92.

[54] Friedrich-Wilhelm Grunst, Herrn Senatsdirektor für das Gespräch mit Herrn Bundesinnenminister Baum, betr.: INPOL-Neukonzeption, mit einem Anschreiben an Ministerialdirektor von Loewenich, BMI, vom 23.6.1978, o.D. [Juni 1978], BArch Koblenz, B 106, 101305, o.Bl.

[55] Hochschule des MfS, Abt. Information/Dokumentation: EDV-Einsatz, 15.1.1985, BStU, MfS, ZAIG, 19173, Bl. 3033, hier Bl. 30f.

[56] Roland Wiedmann, Die Diensteinheiten des MfS 1950–1989. Eine organisatorische Übersicht, Berlin 2012, S. 88.

[57] BKA, Abteilung Datenverarbeitung (Hg.), 10 Jahre im Dienst von INPOL, 1972–1982, Wiesbaden 1982, S. 8.

[58] So zählten die EDV-Abteilungen der ZAIG 1986 knapp 300 Mitarbeiter (Engelmann/Joestel, Die Zentrale Auswertungs- und Informationsgruppe [Anm. 11], S. 88f.) und die EDV- bzw. Datenerfassungsreferate der Abteilung XII etwa 150 Mitarbeiter. Als Einführung zur Geschichte dieser Abteilung vgl. Philipp Springer, Die ganz normale Abteilung XII. Archivgeschichte und MfS-Forschung in institutionengeschichtlicher Erweiterung, in: ders./Jedlitschka, Das Gedächtnis der Staatssicherheit (Anm. 11), S. 7-23. In der Datenerfassung der für den Reiseverkehr und Tourismus zuständigen HA VI arbeiteten Ende 1983 64 Mitarbeiter (BStU, MfS, HA VI, Nr. 18, Bl. 502), der EDV-Abteilung 13 der HA III standen Ende 1988 68 Mitarbeiter zur Verfügung (Schmidt, Hauptabteilung III [Anm. 11], S. 33, S. 127), und in der EDV-Abteilung der HV A – der Abteilung A XX – waren es Ende 1989 115 hauptamtliche Mitarbeiter (Wiedmann, Die Diensteinheiten [Anm. 56], S. 382).

[59] Einschränkend sei angemerkt, dass nicht alle Mitarbeiter z.B. der Abteilung DV des BKA »DV-Personal« im engeren Sinne waren (unter ihnen waren etwa auch Haus- und Fernmeldetechniker). Zugleich bestanden u.a. in den Anleitungs- und Kontrollgruppen des MfS-Hauptabteilungen der 1980er-Jahre jeweils EDV-Bereiche, die hier nicht berücksichtigt wurden.

[60] David Gugerli, Der Programmierer, in: Alban Frei/Hannes Mangold (Hg.), Das Personal der Postmoderne. Inventur einer Epoche, Bielefeld 2015, S. 17-32, hier S. 22; siehe auch Timo Leimbach, Die Geschichte der Softwarebranche in Deutschland. Entwicklung und Anwendung von Informations- und Kommunikationstechnologie zwischen den 1950ern und heute, phil. Diss. Ludwig-Maximilians-Universität München 2010, S. 139.

[61] Verteilung des Geräte-, Kader- und Raumbedarfes auf die Erfassungsstationen, o.D. [1971], BStU, MfS, ZAIG, Nr. 26234, Bl. 203209, hier Bl. 205f.

[62] Harry Bochmann (MfS, ZAIG, Bereich 3) an Werner Irmler (MfS, ZAIG, Leiter), 28.3.1983, BStU, MfS ZAIG, 8788, Bl. 42f.

[63] Engelmann/Joestel, Die Zentrale Auswertungs- und Informationsgruppe (Anm. 11), S. 70. Zur Software-Erstellung sowie dem Mangel an Programmierern in der Bundesrepublik und der DDR generell vgl. Martin Schmitt, The Code of Banking. Software as the Digitalization of German Savings Banks, in: Arthur Tatnall/Christopher Leslie (Hg.), International Communities of Invention and Innovation, New York 2016, S. 141-164, hier S. 149ff.

[64] Freilich vollzog sich gerade in den 1970er-Jahren der »Abschied von den ›alten Vollzugsbeamten‹«, das Ausscheiden jener BKA-Mitarbeiter, die überwiegend noch durch eine Vorkriegsausbildung geprägt waren und vielfach eine formale NS-Belastung aufgewiesen hatten. Vgl. Imanuel Baumann u.a., Schatten der Vergangenheit. Das BKA und seine Gründungsgeneration in der frühen Bundesrepublik, Köln 2011, S. 58ff.

[65] Interview vom 6.4.2017, S. 12, Transkript und Audiodatei des Verfassers. Der Befragte möchte anonym bleiben.

[66] Schenk, Der Chef (Anm. 2), S. 93; siehe auch Weinhauer, Zwischen »Partisanenkampf« und »Kommissar Computer« (Anm. 9), S. 262.

[67] Schenk, Der Chef (Anm. 2), S. 128.

[68] Der Begriff nach Veronika Tacke, Formalität und Informalität. Zu einer klassischen Unterscheidung der Organisationssoziologie, in: Victoria von Groddeck/Sylvia Marlene Wilz (Hg.), Formalität und Informalität in Organisationen, Wiesbaden 2015, S. 37-92, hier S. 71.

[69] Ein seit den späten 1980er-Jahren in der BKA-Abteilung Datenverarbeitung tätiger Programmierer bestätigt im Interview die andersartige Arbeitsatmosphäre: »Viel mehr auf Zusammenarbeit und [...] Kollegialität, weniger auf [die Frage]: ›Wie werde ich beurteilt?‹ [...], da es ja meist keine Beamten waren, die [also] nicht beurteilt wurden.« Interview vom 16.11.2016, S. 5, Transkript und Audiodatei des Verfassers. Der Befragte möchte anonym bleiben.

[70] Jens Gieseke, Die hauptamtlichen Mitarbeiter der Staatssicherheit. Personalstruktur und Lebenswelt 1950–1989/90, Berlin 2000, S. 448.

[71] Zitat und Begriff nach Springer, Das Gedächtnis der Staatssicherheit (Anm. 11), S. 116f.

[72] Redmann wurde 1985 Leiterin der Abteilung XII/6 und trug damit die Verantwortung für die Zentrale Personenkartei des MfS. Ebd., S. 89f.

[73] Bäßler (MfS, Abt. XIII), handschriftliche Notiz, o.D. [1976], Bl. 33-35, hier Bl. 33.

[74] Luhmann, Funktionen und Folgen (Anm. 32), S. 73.

[75] Zu den Gründen der Resistenz einer Organisationskultur gegen Veränderungen siehe ders., Organisation und Entscheidung, Opladen 2000, S. 247; Bernhard Miebach, Soziologische Handlungstheorie. Eine Einführung, Opladen 1991, 3., aktualis. Aufl. Wiesbaden 2010, S. 343.

[76] Dies ist ein grundlegendes Argument von Luhmann, Funktionen und Folgen (Anm. 32).

[77] Wehrsig/Tacke, Funktionen und Folgen (Anm. 13), S. 222f.

[78] Wie Anm. 33, Anlage 19, Bl. 2. Siehe auch Albrecht, Im Dienst der Inneren Sicherheit (Anm. 11), S. 225-257.

[79] Fleischhack, Eine Welt im Datenrausch (Anm. 21), S. 37. Zum Zusammenhang von Computerisierung und Unternehmensberatung in den 1960er-Jahren vgl. Schmitt, Code of Banking (Anm. 63), S. 144.

[80] Wie Anm. 33, Anlage 18.

[81] BfV, I D 3, betr.: Personelle Situation des zentralen Auskunftsdienstes beim Referat I D 3 (Datenerfassung, Rechenzentrum und Auskunftserteilung), 6.7.1973, BArch Koblenz, B 443, 2833, o.Bl.

[82] Ebd.

[83] Wie Anm. 33, Anlage 19, Bl. 1.

[84] Der Begriff des »Rhythmus« nach Alexander C.T. Geppert/Till Kössler, Zeit-Geschichte als Aufgabe, in: dies. (Hg.), Obsession der Gegenwart. Zeit im 20. Jahrhundert, Göttingen 2015, S. 736.

[85] Ralf Blum/Roland Lucht, Der Schlüssel zur Macht. Karteien und andere Findmittel zu den Überlieferungen der Staatssicherheit, in: Der Archivar 64 (2011), S. 414-426, hier S. 419.

[86] Springer, Das Gedächtnis der Staatssicherheit (Anm. 11), S. 89, S. 113.

[87] Der Begriff nach Fleischhack, Eine Welt im Datenrausch (Anm. 21).

[88] Hans-Joachim Postel, So war es… Mein Leben im 20. Jahrhundert, Meckenheim 1999, S. 132.

[89] Bundesamt für Verfassungsschutz, Protokoll der Tagung der Planungsgruppe NADIS am 10.6.1976, 9.7.1976, BArch Koblenz, B 106, 102168, o.Bl.

[90] Die Ist-Ausgaben für die EDV steigerten sich im BKA zwischen 1972 und 1982 von jährlich 2,6 auf 35,3 Millionen DM, wobei in diesen Zahlen Bau- und Personalkosten noch nicht inbegriffen sind. 1971 hatte der Gesamtetat des BKA nur knapp 40 Millionen DM betragen. BKA, Abt. DV, 10 Jahre im Dienst von INPOL (Anm. 57), S. 9.

[91] So erhöhte sich der Personalbestand der westdeutschen Länderpolizeien zwischen 1970 und 1980 von knapp 136.000 auf gut 194.000. Siehe Weinhauer, Zwischen »Partisanenkampf« und »Kommissar Computer« (Anm. 9), S. 246.

[92] Schenk, Der Chef (Anm. 2), S. 128.

[93] Günter Ermisch, Zielsetzungen und Schwerpunkte der Fortentwicklung des INPOL-Systems, in: Schlußbericht (Protokoll) über die Arbeitstagung »Aktuelle Themen der Datenverarbeitung«, 18.–20.2.1981 an der Polizei-Führungsakademie Hiltrup, Hiltrup 1981, S. 143-189, hier S. 149.

[94] Dabei handelte es sich überwiegend um Informationen über einreisende Westdeutsche, die nur deshalb zur Verfügung standen, weil seit 1976 der gesamte innerdeutsche Reiseverkehr elektronisch gespeichert wurde und abfragbar war. Tantzscher, Hauptabteilung VI (Anm. 11), S. 78, Anm. 295.

[95] Schmidt, Hauptabteilung III (Anm. 11), S. 128.

[96] Die Überraschung der MfS-Befrager war groß: »Sie wollen jetzt damit sagen, alles, was beim Staatsschutz anliegt, das wird also tatsächlich nach wie vor in Handkarteien gesammelt?« MfS, HA III/11, betr.: Abschrift der Tonbandaufzeichnung von zwei Treffs mit einem IM aus dem OG BRD, 15.4.1983, BStU, MfS, AIM, Nr. 2377/87, Bd. 2, Bl. 73-137, hier Bl. 89.

[97] Markus Wolf an Werner Irmler, betr.: Realisierung der Datenübertragung zwischen dem Objekt der Abteilung XIII des Ministeriums für Staatssicherheit und dem neuen Dienstgebäude T03 der Hauptverwaltung A, 7.7.1978, BStU, ZAIG, 50174, Bl. 328.

[98] So auch das Argument von Geppert/Kössler, Zeit-Geschichte als Aufgabe (Anm. 84).

[99] PIOS = Personen, Institutionen, Objekte, Sachen.

[100] Mit Verweis auf Niklas Luhmann: David Gugerli/Hannes Mangold, Betriebssystem und Computerfahndung. Zur Genese einer digitalen Überwachungskultur, in: Geschichte und Gesellschaft 42 (2016), S. 144-174, hier S. 165.

[101] Harry Bochmann, Vortrag des Leiters des Bereiches EDV der ZAIG zu Grundfragen der Arbeit mit der Zentralen Personendatenbank des MfS (ZPDB), der Personendatenbank der DDR (PDB) sowie zur Nutzung des Sonderspeichers 11/79, o.D. [Januar oder März 1989], BStU, ZAIG, 7052, Bl. 162, hier Bl. 22.

[102] Marcus Burkhardt, Digitale Datenbanken. Eine Medientheorie im Zeitalter von Big Data, Bielefeld 2015, S. 182f.

[103] Zu PIOS siehe hier Heinrich, Innere Sicherheit (Anm. 9), S. 177.

[104] Oberloskamp, Auf dem Weg in den Überwachungsstaat? (Anm. 8), S. 164f.; Gugerli/Mangold, Betriebssystem und Computerfahndung (Anm. 100), S. 164f.

[105] Wie Anm. 96, hier Bl. 90.

[106] Wehrsig/Tacke, Funktionen und Folgen (Anm. 13), S. 232.

[107] Dieter Küster, Informationstechnologie – Entwicklung und Auswirkungen auf die Polizei, in: BKA (Hg.), Technik im Dienste der Straftatenbekämpfung, Wiesbaden 1990, S. 167-182, hier S. 176.

[108] Vortrag, Politisch-operative Fachschulung zu Fragen der Indexierung und Recherchierung in der ZPDB, o.D. [Juli 1987], BStU, MfS, HA VII, Nr. 2492, Bl. 49-73, hier Bl. 57.

[109] Wehrsig/Tacke, Funktionen und Folgen (Anm. 13), S. 232.

[110] Reichardt, Einführung: Überwachungsgeschichte(n) (Anm. 16), S. 6.

Zum Weiterlesen:

Alle Beiträge zum Thema Computerisierung finden Sie hier.

Zum BKA siehe auch Imanuel Baumann/Andrej Stephan/Patrick Wagner, (Um-)Wege in den Rechtsstaat. Das Bundeskriminalamt und die NS-Vergangenheit seiner Gründungsgeneration (ZF 1/2012).

![Das »National Crime Information Center« (NCIC) in Washington – hier ein Foto aus der Mitte der 1970er-Jahre – nutzte seit seiner Gründung im Januar 1967 Computertechnik zur zentralen Speicherung kriminalpolizeilich relevanter Informationen. (Federal Bureau of Investigation [FBI])](/sites/default/files/medien/cumulus/2017-2/Bergien/resized/3103.jpg)